Apple M1: análisis desde el punto de vista de la seguridad del hardware / Sudo Null IT News

Hace mucho tiempo, en una muy, muy lejana empresa Apple, nació la idea de crear su propio procesador para portátiles. Y ahora, años después, Apple presentó su procesador de escritorio M1.

En este artículo, nos centraremos en analizar la seguridad del procesador M1 de Apple. La empresa siempre ha prestado mucha atención a la seguridad de la información de sus dispositivos, especialmente los móviles. Esto no significa que un iPhone o iPad no pueda ser pirateado. No, claro que puedes, la única cuestión es el precio. Es solo que el costo de piratear iOS es significativamente mayor que el de piratear dispositivos con otros sistemas operativos.

Pero hay que pagar por todo. Y los usuarios de Apple pagan el importe completo. Es imposible instalar una aplicación de terceros excepto desde AppStore, es imposible usar NFC excepto a través de ApplePay, es imposible descargar diseños de terceros para íconos, fuentes, teclados, etc. Sí, incluso el modo avión y AirDrop Los archivos, que en la mayoría de los casos son inútiles, no se pueden eliminar del panel de acceso rápido. De hecho, es una cortina de hierro impenetrable, que descendía desde Stettin en el Báltico hasta Trieste en el Adriático.

Por segundo año, los usuarios de Rusia viven con dispositivos cuya funcionalidad ha sido cortada artificialmente. NFC no funciona, no se pueden instalar (ni actualizar) las principales aplicaciones bancarias instaladas, Apple incluso censura los telegramas. De hecho, los teléfonos de la marca Apple han perdido una funcionalidad que es extremadamente importante para el uso diario.

De todos modos, volvamos al Apple M1. ¿Lo que es? De hecho, esta es una versión significativamente mejorada del chip móvil A14 Bionic de 5 nm, que está instalado en la línea de teléfonos inteligentes iPhone 12 y en dos iPad. Su potencia permitió a Cupertino instalarlo en portátiles, primero en el MacBook Air y luego en el MacBook Pro, hasta en 3 versiones.

El Apple M1 es más que una simple unidad central de procesamiento (CPU), Este es un sistema de muchos chips., que están bajo un capó. Es decir, un sistema en un chip (SoC). Si en procesadores convencionales de Mientras que Intel y AMD tienen muchos núcleos universales, el M1, como sucesor de los chips móviles energéticamente eficientes, tiene núcleos muy fragmentados y, en consecuencia, las tareas que resuelven.

Apple M1 es:

- La unidad central de procesamiento (CPU) es el principal centro informático responsable de la mayoría de las tareas diarias. Realiza la mayoría de las tareas y programas informáticos.

- Procesador de gráficos GPU: trabaje con gráficos, vídeos, imágenes y juegos, por supuesto.

- La unidad de procesamiento neuronal (NPU), aprendizaje automático e inteligencia artificial, es el área de responsabilidad de este chip.

- Procesador de señales digitales (DSP): cálculos matemáticos complejos. Realiza funciones matemáticas más complejas que la CPU, incluida la descompresión de archivos de música.

- Unidad de procesamiento de imágenes del ISP: creo que en la transcripción queda claro por qué es necesaria.

- Codificador/descodificador de vídeo – similar.

- Bloque de memoria unificado: permite que los módulos de chip interactúen lo más rápido posible.

- El bloque de seguridad (Secure Enclave) es el lugar más interesante para nosotros, pasaremos a él pronto.

La descentralización le permite seleccionar un núcleo separado para cada tarea sin utilizar otras partes del chip. Además de la impresionante potencia (el M1 avergüenza a todos sus ancestros azules), un sistema de este tipo hizo posible aumentar significativamente el tiempo de funcionamiento de la misma amapola. La duración de la batería aumentó en 3-4 horas de tiempo de pantalla, un resultado muy bueno. El aire también comenzó a enfriarse pasivamente: se eliminó el único enfriador.

El Apple M1 y sus dispositivos realmente abrieron una nueva página en la historia de la microelectrónica, se podría decir que hicieron una revolución. Los potentes procesadores informáticos que no requieren mucha energía se han convertido en una nueva característica de la empresa. Pero profundicemos un poco más en ese componente M1 y los dispositivos basados en él y veamos las tecnologías que brindan una protección poderosa a los dispositivos Apple.

❯ Secure Enclave: el bastión del chip M1

El Secure Enclave no es un invento novedoso. Ha estado integrado en los chips de Apple durante mucho tiempo; desde 2013, los dispositivos de Apple han ido adquiriendo gradualmente esta isla de seguridad. Los primeros dispositivos con él fueron el iPhone 5S y el iPad Air, y ahora está en todos los dispositivos de Apple sin excepción. ¿Por qué es necesario y cómo funciona?

Secure Enclave es en realidad una computadora dentro de una computadora, es decir, un subsistema seguro dedicado.

Protege tus secretos más profundos (no, no tus fotos de iCloud): tu contraseña y tu información biométrica, que se almacenan en una bóveda separada. Naturalmente, Secure Enclave también cifra los datos normales del disco, pero no de la misma manera que el código de acceso y los datos biométricos. Funciona un poco menos que constantemente. Lo usas todos los días, pero no lo notas. ¿Cómo trabaja?

Dejame darte un ejemplo simple. Contamos con la aplicación “Servicios de Gobierno”. Contiene mucha información útil para usted y, lo más importante, acerca de ti. Por lo tanto, al configurar la aplicación, es para ti. altamente recomendado establecer una contraseña de inicio de sesión. Pero para no ingresar una contraseña cada vez, se puede complementar con datos biométricos: Touch ID/Face ID.

Su registro se realiza cuando el usuario enciende y configura el dispositivo por primera vez. Los sensores leen sus datos biométricos y los envían a Secure Enclave. Procesa, cifra y almacena datos en un almacenamiento dedicado como plantilla. Por cierto, no es algo permanente y se mejora constantemente, cada nuevo toque de un dedo o cambio en la apariencia de una cara se tiene en cuenta en la plantilla existente, desarrollándola.

Cuando inicia la aplicación, le pide que se autentique. Touch ID/Face ID lo realiza (reemplazando el ingreso de una contraseña) y usted obtiene acceso a los servicios gubernamentales.

Es en el momento de la autenticación cuando Secure Enclave comienza a funcionar: los sensores le envían los datos biométricos leídos en forma cifrada. Secure Enclave lo descifra y lo compara con una plantilla ubicada en un almacenamiento dedicado. Si se encuentra similitud, obtendrá acceso a los servicios gubernamentales. De lo contrario, se le pedirá que ingrese su contraseña y se vuelva a autenticar.

Conceptualmente, la seguridad de Secure Enclave se basa en dos principios fundamentales.

Primero— aislamiento de Secure Enclave del procesador principal del teléfono. Se trata de dos sistemas paralelos que están conectados únicamente por canales de comunicación seguros.

Segundo — на Enclave seguro no se almacena información del usuario (simplemente no tiene su propio almacenamiento). Este sistema sólo controla la recepción y recuperación de la información que se almacena en almacenamiento volátil seguro.

Pero propongo discutir a continuación cómo y con qué ayuda se produce este control. Basado en material sobre Secure Enclave publicado en el sitio web de soporte de Apple.

Esquema de enclave seguro

Empecemos por lo más importante: procesador procesador coprocesador (jeje). Proporciona la mayor parte de la potencia informática de Secure Enclave y gestiona todas las funciones del sistema.

Su frecuencia de reloj es menor que la frecuencia del chip principal, lo que le permite bloquear ataques dirigidos a cambiar la frecuencia del reloj del procesador y su fuente de alimentación. Además, debido a su aislamiento del procesador, el coprocesador no puede dañarse con el mismo software que puede piratear el procesador central. Debido a estas medidas, la posibilidad de acceder a sus datos se vuelve casi insignificante.

Módulo de protección de memoria. Mire, el propio Secure Enclave opera en un área dedicada de la memoria DRAM (es decir, RAM). Cuando inicia el dispositivo, la ROM de arranque (memoria de solo lectura – almacenamiento no volátil, como un CD, en términos generales, más sobre esto a continuación) genera una clave aleatoria de protección de memoria a corto plazo para el módulo de protección de memoria, que se utiliza para autentificarte.

Cuando Secure Enclave escribe información en un bloque de memoria independiente, el módulo de seguridad cifra el bloque asignado. Para obtener acceso a información cifrada, el módulo de seguridad debe recibir la etiqueta de autenticación necesaria y luego el módulo descifra el bloque. Si la etiqueta no coincide, MZP envía un mensaje de error a Secure Enclave y se detiene cualquier operación hasta que se reinicie el sistema.

ROM de arranque. Un dispositivo de memoria de solo lectura que contiene código persistente que define la raíz de confianza del hardware para todo el Enclave. Cuando se enciende el dispositivo, la ROM genera una clave aleatoria de corta duración que protege el módulo de protección de la memoria. También cifra los bloques de memoria que Enclave escribe en su área asignada.

Verdadero generador de números aleatorios. Su tarea es crear claves criptográficas aleatorias que se utilizarán al transferir datos de un módulo a otro.

Otro elemento importante de protección es identificador único de clave criptográfica raíz (UID). Este valor es único para cada dispositivo y no está asociado con ningún otro ID del dispositivo. Son generados por el generador de números aleatorios de Secure Enclave durante la producción, y el proceso se lleva a cabo íntegramente dentro del Enclave. Esto significa que nadie en ninguna etapa de la producción y venta de equipos puede acceder al UID.

Módulo de enclave seguro AES. Se trata de una unidad de hardware que realiza un cifrado adicional simétrico basado en el cifrado AES (un bloque de datos se cifra en otro mediante una clave de cifrado).

Este desarrollo evita la fuga de datos basándose en análisis de frecuencia de reloj, análisis de potencia estático y dinámico. Es decir, el módulo cifra datos sobre los parámetros básicos del procesador en este momento concreto.

Las claves utilizadas por AES SE ni siquiera son visibles para la ROM de arranque de Secure Enclave, aunque puede solicitar operaciones de cifrado y descifrado de datos.

Módulo AES. Sí, además de lo anterior, también hay un módulo AES independiente. Como se muestra en el diagrama siguiente, no está incluido en Secure Enclave. Está intercalado entre la memoria flash NAND aislada y no volátil y la memoria principal del sistema.

En el momento del arranque, sepOS (sistema operativo Secure Enclave) crea una clave aleatoria a corto plazo utilizando un generador de números aleatorios. El módulo AES transmite esta clave a través de cables dedicados, lo que limita el acceso al módulo a un Secure Enclave.

Este módulo actúa como una oficina de aduanas que empaqueta y desempaqueta las claves para Secure Enclave. Contiene las claves para descifrar los datos de Secure Enclave, pero nunca comparte esa clave con ningún software. Su trabajo, nuevamente, se presenta en el diagrama.

Acelerador de clave pública (PKA)

– Esta es otra unidad de hardware, pero ya dentro de Secure Enclave, que realiza operaciones criptográficas. A diferencia del módulo AES anterior, su cifrado es asimétrico.

Al igual que AES, protege la información del seguimiento según la velocidad del reloj del procesador. Las claves de cifrado son visibles sólo para RKA y para nadie más, por analogía, nuevamente, con AES.

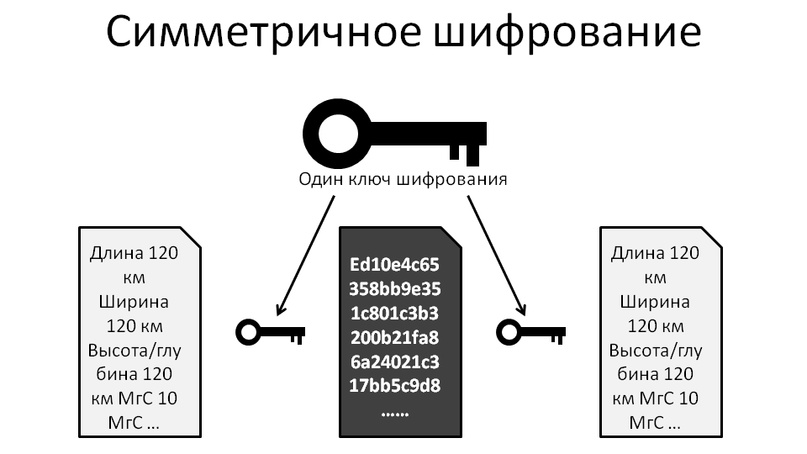

Para aclarar la diferencia entre estos dos sistemas, veamos diferencia entre cifrado simétrico (AES) y asimétrico (PKA). Lea más en este artículo sobre Habré.

El cifrado simétrico siempre utiliza una única clave, que tanto el remitente como el destinatario conocen. Descifra y cifra información en todos los escenarios operativos.

El principio es tan simple como una puerta, lo que le da dos ventajas: funciona rápidamente y su creación no es complicada. La desventaja también es obvia: si la clave está comprometida, el propietario de la clave conocerá toda la información.

El cifrado asimétrico utiliza un principio diferente y más complejo. El remitente cifra el mensaje utilizando una clave pública que el destinatario conocía previamente. El mensaje codificado de esta manera es recibido por el destinatario, pero puede obtener cierta información utilizando una clave de cifrado privada que sólo él conoce.

La ventaja más importante de este sistema es la máxima seguridad. Al sacrificar tiempo, obtenemos una estructura de transferencia de información extremadamente difícil de descifrar.

Secure Enclave utiliza ambos principios en tareas esencialmente similares, pero en módulos diferentes. El motivo de la duplicación es, en general, obvio: si la clave del módulo AES en Secure Enclave está comprometida, no podrá usarse para avanzar más a través del módulo RKA.

Pasemos a los últimos módulos de Secure Enclave: bus I2C, almacenamiento seguro no volátil y módulo neuronal seguro, que no está representado en los diagramas de Enclave, ya que recientemente, estúpidamente, no estuvo allí.

Autobús I2C

proporciona una conexión física a Secure Enclave

almacenamiento volátil seguro

utilizando una conexión de dos canales. Un cable es responsable de la transmisión de datos y el otro de controlar este proceso. El almacenamiento en sí es, a grandes rasgos, un CD en el que se registra cierta información.

¿Qué tipo de información hay? Contiene las raíces de todas las claves de cifrado de datos del usuario, UID, datos biométricos, datos de Apple Pay y, lo más importante, Valor del código de acceso. Además, hay un contador de intentos de inicio de sesión y el número de estos intentos más disponibles. Después de estos intentos (digamos, 10 intentos en un iPhone), el dispositivo se bloquea o se destruyen todos los datos protegidos por la contraseña del usuario.

Es decir, este almacenamiento contiene sus datos personales, así como las claves que le permiten descifrar los datos en su disco, y es este almacenamiento el que protege Secure Enclave.

Módulo neuronal protegido. Está integrado en Neural Engine, pero solo está asociado con Secure Enclave. En teléfonos inteligentes y tabletas con Face ID, el módulo convierte imágenes 2D y mapas de profundidad facial en datos matemáticos. Y ya se envían paso a paso a través del Enclave hasta una instalación de almacenamiento segura.

Ahora que hemos visto todas las partes de Secure Enclave, me gustaría analizar más de cerca el proceso de entrada y salida de información del almacenamiento seguro. Desafortunadamente, en el sitio web de Apple nunca encontré una cadena secuencial de información que ingresa al almacenamiento seguro no volátil. Por lo tanto, la siguiente descripción de este proceso es sólo mi suposición.basado en algunos fragmentos del artículo de soporte y en el sentido común.

Recepción de información:

- En el momento del registro, los sensores Face ID/Touch ID escanean sus datos biométricos y los envían en forma cifrada a Secure Enclave.

- Antes de ingresar al Enclave, los datos pasan por el módulo AES, que los cifra.

- La biometría cifrada fuera de Secure Enclave pasa por el cifrado simétrico interno de un módulo AES similar.

- La etapa final del cifrado tiene lugar, de forma asimétrica, a través de un acelerador de clave pública.

- Finalmente, la plantilla biométrica se registra en un almacenamiento seguro no volátil.

Extrayendo información, o mejor dicho, consultando la plantilla:

- Cuando pasa la autenticación Face ID/Touch ID, los sensores escanean sus datos biométricos y los envían cifrados a Secure Enclave.

- Antes de ingresar al Enclave, los datos pasan por el módulo AES, que los cifra.

- La biometría cifrada fuera de Secure Enclave pasa por el cifrado simétrico interno de un módulo AES similar. Y aquí está el punto del que no estoy seguro: o los datos biométricos resultantes son verificados por el coprocesador Secure Enclave con la plantilla entre el módulo AES y el RKA, o se verifican entre el RKA y el almacenamiento seguro. Me inclino más por la segunda versión.

- Previa solicitud, la instalación de almacenamiento seguro envía una plantilla para la conciliación.

- Si se encuentran coincidencias, se considera aprobada la autenticación y los datos recibidos se borran por ser innecesarios (excepto cuando mejoran una plantilla existente).

Cifrado de información regular en la unidad:

T2 es uno de los padres de M1, al menos en el campo de la seguridad del hardware.

- Damos clic en el botón “Guardar” para guardar nuestra hermosa presentación.

- El archivo de presentación se envía al módulo AES fuera de Secure Enclave y pasa por cifrado simétrico.

- Se utiliza una clave de un almacenamiento seguro para cifrar los datos.

- Su presentación está cifrada y grabada en la unidad.

❯ Silenciamiento del micrófono por hardware

Otra característica de seguridad de hardware interesante de la que quería hablar es el silenciamiento del micrófono al cerrar la tapa de la computadora portátil. Le protege de las escuchas telefónicas, incluso si la MacBook o el iPad fueron pirateados de alguna manera. La función se implementó por primera vez en MacBooks compatibles con el coprocesador Apple T2 (chip de seguridad para Mac Intel). Ahora se utiliza en todos los MacBooks y iPads modernos de la empresa.

Esquema de implementación

Para el funcionamiento de este circuito se utilizan sensores de la tapa del portátil, que detectan el cierre físico de la tapa (en particular, a través del sensor del ángulo de la bisagra). Los parámetros establecidos en ellos durante la producción no se pueden reprogramar ni modificar de ninguna otra manera.

Después de cerrar la tapa o estuche, pasan literalmente 0,5 segundos y el sistema apaga los canales de transmisión de datos entre el micrófono y la CPU, o apaga uno de los canales de entrada del micrófono que asegura su funcionamiento. Es decir, técnicamente simplemente desconectar el micrófono del sistema. Nuevamente, si tu dispositivo ha sido hackeado, será técnicamente imposible escucharte con el libro cerrado, ya que no existe contacto físico entre el micrófono y el sistema.

❯ Para resumir

Bueno, algo como esto. La seguridad del hardware del chip Apple M1 se basa en Secure Enclave. A pesar de la aparente complejidad del chip, el principio de su funcionamiento es bastante… ¿Está claro? La información cifrada ingresa al Enclave, pasa por dos niveles más de cifrado y se registra en un almacenamiento seguro. Todos los demás datos se almacenan con el mismo nivel de cifrado. Para simplificarlo por completo.

Al analizar cada módulo por separado, simplemente puede morir por la cantidad de términos diferentes. Pero si consideramos el principio general de protección de la información en Secure Enclave, entonces podemos entender que Apple no inventó nada demasiado complicado.

El silenciamiento por hardware del micrófono es, aunque sea un toque pequeño, pero importante, al panorama general de la seguridad del hardware para los sistemas con el chip Apple M1.